En un alarmante recordatorio de las debilidades en la seguridad digital, expertos en ciberseguridad han revelado que una grave vulnerabilidad en una versión alterada de la aplicación Signal, operada por la empresa israelí TeleMessage, sigue siendo objeto de atención por parte de hackers. Recientes intentos maliciosos apuntan a robar contraseñas y datos sensibles, lo que subraya la importancia de la seguridad en las comunicaciones.

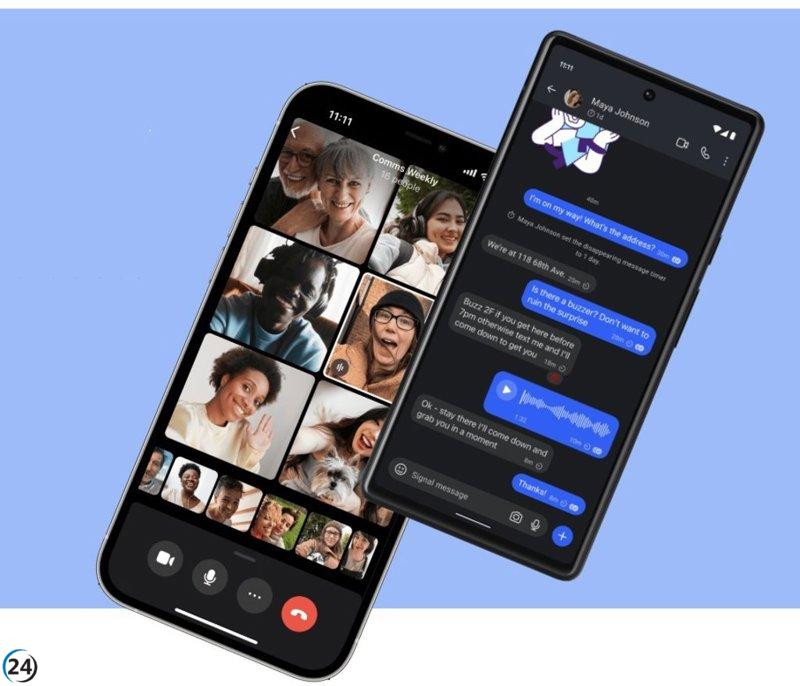

TeleMessage, que ofrece estas versiones modificadas de Signal, WhatsApp y Telegram a negocios y organismos gubernamentales, permite a sus usuarios almacenar chats en su aplicación, en un intento de cumplir con normativas legales y de seguridad. Sin embargo, esta adaptabilidad ha generado preocupaciones sobre la integridad de la información manejada a través de sus plataformas.

Particularmente preocupante es la clonación de Signal, que ha sido adoptada por miembros del Gobierno de Estados Unidos. Esta aplicación ya fue víctima de un ataque cibernético en mayo, cuando un hacker logró acceder a valiosos registros de conversaciones protegidas de manera insuficiente.

El ataque inicial hizo uso de vulnerabilidades en la versión modificada de Signal, las cuales carecen de la robusta encriptación de extremo a extremo. Recientemente, la firma de ciberseguridad GreyNoise ha indicado que se han detectado nuevos intentos de explotación de este mismo fallo en la seguridad.

En un comunicado publicado en su blog, GreyNoise advirtió que, si se logra capitalizar esta vulnerabilidad, identificada como CVE-2025-48927, los ciberdelincuentes tendrían la capacidad de acceder a "una instantánea completa de la memoria" de las conversaciones, revelando así información crítica como nombres de usuario, contraseñas y otros datos sensibles.

Hasta el 16 de julio, el análisis de los investigadores ha rastreado al menos once direcciones IP que siguen intentando aprovechar esta falla. Howdy Fisher, un investigador de GreyNoise, subrayó que muchos dispositivos permanecen expuestos a este riesgo, lo que plantea serias preguntas sobre la seguridad de las comunicaciones sensibles en el ámbito gubernamental y empresarial.

GreyNoise ha señalado que la raíz del problema reside en el módulo Spring Boot Actuator, el cual ofrece herramientas de monitoreo y gestión para aplicaciones en funcionamiento. Este módulo presenta un "endpoint" de autenticación por defecto que permite a los atacantes, mediante un simple comando, descargar un archivo de aproximadamente 150MB que contiene información crucial como nombres de usuario y contraseñas en texto plano, así como otros datos privados.

Tags:

Categoría:

Newsletter

Entérate de las últimas noticias cómodamente desde tu mail.